CyberArk

CyberArk

CyberArk privileged access manager, ayrıcalıklı erişim güvenliğinde pazar lideri ve güvenilir bir uzmandır. Güvenlik için sıfırdan tasarlanan CyberArk Ayrıcalıklı Erişim Güvenliği Çözümü, kurum içi ve buluttaki tüm sistemler için her uç noktadan DevOps'a en kapsamlı çözümü sunar. CyberArk, gelişmiş dış ve içeriden gelen tehditlere karşı en iyi korumayı sağlamak için karmaşık dağıtılmış ortamlar için kurcalamaya dayanıklı, ölçeklenebilir olarak üretilmiştir.

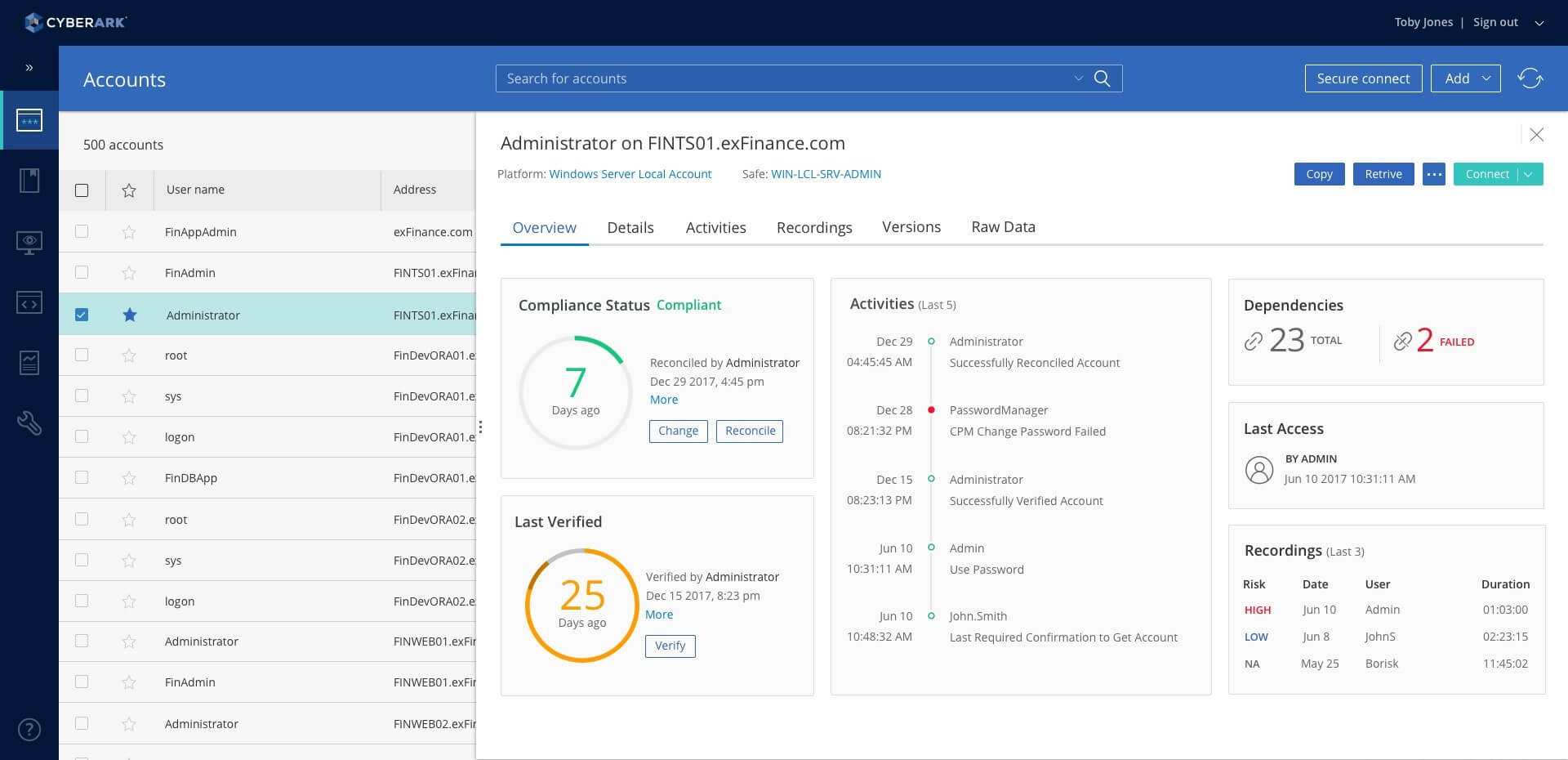

Ayrıcalıklı hesapların manuel denetlenmesi zaman alıcı ve hataya oldukça açıktır. CyberArk çözümü, ayrıcalıklı erişim güvenliği politikalarına dayanarak ayrıcalıklı kimlik bilgilerini erişim merkezi olarak denetler. Otomatik parola ve SSH anahtar rotasyonu sayesinde denetim ve uygunluk standartlarını kolayca karşılamaktadır.

CyberArk PAM

CyberArk pam, ihlalli ayrıcalıklı kullanıcı oturumlarını izole eder ve güvence altına alır. Hedef sistemleri uç noktalardaki kötü amaçlı yazılımlardan korur ve hassas kimlik bilgilerini açıklamadan ayrıcalıklı hesap erişimini sağlar. Ayrıca bulut yöneticileri ve ayrıcalıklı iş kullanıcıları, Windows istemcileri (örneğin RDP, SSMS, vb.) Ve yerel komut satırı SSH aygıtı bağlantısı için yerel erişime sahip geniş bağlantı yöntemlerini destekler.

CyberArk Avantajları

Tehdit tespiti ve analizleri sayesinde, kuruluşların devam eden bir saldırıyı belirten anormal ayrıcalıklı etkinlikleri tespit etmelerini, uyarmalarını ve yanıtlamalarını sağlar. CyberArk, birden fazla kaynaktan hedefli veri kümeleri toplar. İstatistiksel ve deterministik algoritmaların karmaşık bir kombinasyonunu uygular. Bu özellik kurumların kötü niyetli ayrıcalıklı erişim aksiyonunu tanımlayarak saldırı yaşam döngüsünün başlarında tespit etmelerini sağlar.

Bununla birlikte "bireysel davranış" temeli belirlemek için bireysel imtiyazlı kullanıcıların, imtiyazlı hesapların ve sistem faaliyetlerinin tipik modellerini incelemek için makine öğrenmesi algoritmalarını kullanır. CyberArk, ayrıcalıklı kullanıcıların gereksiz kök ayrıcalıklarını ortadan kaldırırken yerel Unix veya Linux oturumlarından yetkili idari komutlar çalıştırmalarına izin verir.

Saldırganlar, yetkili kullanıcıların kimliğine bürünmek, gizli verilere ve kritik BT kaynaklarına erişmek için Kerberos kimlik doğrulama protokolündeki güvenlik açıklarından yararlanabilir. CyberArk, devam etmekte olan Kerberos saldırılarını tespit etmek için ağ davranışı analizleri gerçekleştiren ultra hafif bir Windows aracı sunar.

Etki alanı denetleyicilerinde en az ayrıcalık ve uygulama denetimini zorlar ve Altın Bilet, Hash Üst Geçidi ve Ayrıcalık Öznitelik Sertifikası (PAC) manipülasyonu dahil olmak üzere çeşitli yaygın Kerberos saldırı tekniklerine karşı korunmaya yardımcı olur.

CyberArk Teknik Özellikleri

- Windows Applications: Service accounts including SQL server service accounts in cluster, Scheduled Tasks, IIS Application Pools, COM+, IIS Anonymous Access, Cluster Service

- Databases: Oracle, MSSQL, DB2, Informix, Sybase, MySQL and any ODBC compliant database

- Security Appliances: CheckPoint, Cisco, IBM, RSA Authentication Manager, Juniper, Blue Coat*, TippingPoint*, SourceFire*, Fortinet*, WatchGuard*, Industrial Defender*, Acme Packet*, Critical Path*, Symantec*, Palo Alto*

- Network Devices: Cisco, Juniper*, Nortel*, HP*, 3com*, F5*, Nokia*, Alcatel*, Quintum*, Brocade*, Voltaire*, RuggedCom*, Avaya*, BlueCoat*, Radware*, Yamaha* McAfee NSM*

- Applications: SAP, WebSphere, WebLogic, JBOSS, Tomcat, Cisco, Oracle ERP*, Peoplesoft*, TIBCO*

- Directories: Microsoft, Oracle Sun, Novell, UNIX vendors, CA Remote Control and Monitoring: IBM, HP iLO, Sun, Dell DRAC, Digi*, Cyclades*, Fijitsu* and ESX

- Configuration files (flat, INI, XML)

- Public Cloud Environments: Amazon Web Services (AWS), Microsoft Azure, Google Cloud Platform (GCP)

* İşaretli üreticiler ile entegrasyon için özelliştirme gerekmektedir.